tg-me.com/csharp_1001_notes/706

Last Update:

[Best Practice] Явная конфигурация приложений ASP.NET Core

В большинстве существующих .NET-проектов конфигурация оказывается неочевидной, хотя в экосистеме .NET уже есть всё необходимое для ясной и понятной настройки ASP.NET Core веб-приложений с DI.

Как устроена конфигурация ASP.NET Core

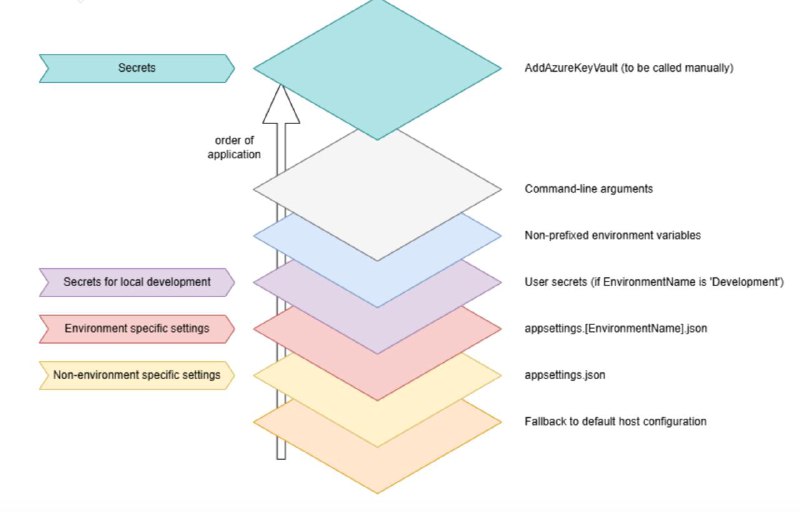

- Источники (в порядке приоритета):

1. Host configuration

2. appsettings.json

3. appsettings.{Environment}.json

4. User secrets (в среде Development)

5. переменные окружения

6. аргументы командной строки

При дублировании ключей побеждает источник, указанный позже :contentReference[oaicite:0]{index=0}.

Выбор способа доступа к настройкам

- Через IConfiguration

- Через IOptions<T> / IOptionsMonitor<T>

Предпочтение паттерну Options даёт типобезопасный доступ к группам настроек и делает их использование очевидным :contentReference[oaicite:1]{index=1}.

Где хранить разные параметры

- `appsettings.json` — общие настройки (без секретов).

- `appsettings.{Environment}.json` — переопределения для конкретного окружения.

- User Secrets (`secrets.json`) — локальные секреты (пароли, ключи API); не используйте appsettings.json или appsettings.Development.json для них :contentReference[oaicite:2]{index=2}.

- Azure Key Vault — производственные секреты через builder.Configuration.AddAzureKeyVault(...) :contentReference[oaicite:3]{index=3}.

- Переменные окружения и CLI — для срочных или разовых переопределений.

Рекомендации по внедрению

- Избегайте дублирования ключей — задавайте значение только там, где оно действительно меняется.

- В README укажите, что разработчикам нужно получить secrets.json из менеджера паролей и настроить User Secrets.

- В IaC-скриптах чётко обозначьте необходимые секреты и параметры для каждого окружения.

Преимущества подхода

- Новым участникам проекта легко разобраться в конфигурации — каждый ключ встречается в одном месте.

- Возрастает поддерживаемость и прозрачность настроек.

- Упрощается автоматизация развёртывания (IaC): сразу видно, какие секреты и параметры требуются.

Читать

BY C# 1001 notes

Share with your friend now:

tg-me.com/csharp_1001_notes/706